瑞星捕获SideCopy组织针对印度政府的APT进攻

近日,瑞星威胁谍报平台捕获到一路针对印度政府部分倡议的APT进攻事务,通过火析发现此次事务的进攻者疑似SideCopy组织。

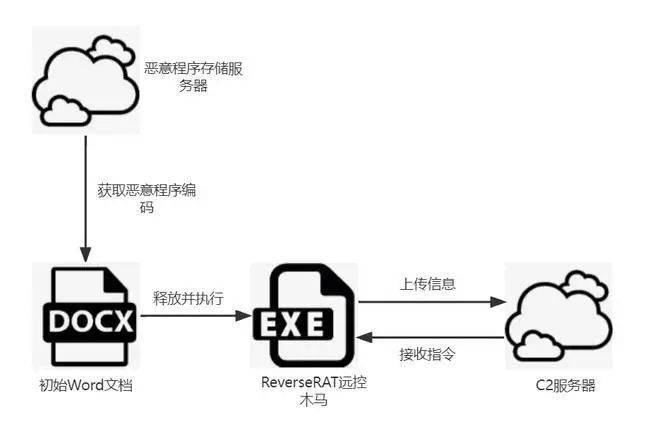

该组织通过垂钓邮件等体例将诱饵文档发送给受害者,操纵内嵌的远控木马ReverseRAT来到达信息窃取、长途掌握的目标。

目前,瑞星ESM防病毒末端平安防护系统已可检测并查杀该类远控木马,广阔用户可利用该产物免受病毒危害。

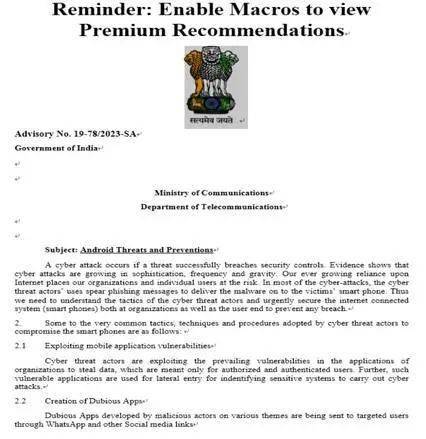

瑞星平安专家介绍,在此次进攻事务中,截获的诱饵文档名为Cyber Advisory 2023.docm,其假装成平安机构提赐与印度政府部分的平安研究陈述,陈述主题为《Android系统的威胁和预防办法》,以垂钓邮件等体例停止传布,因为针对政府部分,又涉及到平安范畴,因而极具诱惑性和隐蔽性,让人难以提防。一旦有受害者点击了该文档,就会启动此中内嵌的宏代码,下载并运行存储于长途办事器上的远控木马。

图:诱饵文档

瑞星通过火析发现,该远控木马名为ReverseRAT,疑似由巴基斯坦的进攻者开发利用,与SideCopy组织具有十分密切的关系,同时将本次进攻动作传染链与SideCopy组织过往传染链比照阐发,发现类似度极大,因而断定此次进攻动作的主导者为SideCopy组织。

展开全文

图:进攻流程

SideCopy组织

疑似来自于巴基斯坦,至少从2019年就起头停止收集进攻活动,次要针对南亚国度,特殊是印度和阿富汗的政府部分。因为该组织的进攻体例试图模仿SideWinder(疑似来自印度的进攻组织,中文名响尾蛇)组织,故得名SideCopy。

因为APT进攻有着针对性强、组织缜密、继续时间长、高隐蔽性和间接进攻的显著特征,且目标都是具有严重信息资产,如国度军事、谍报、战术部分和影响国计民生的行业,因而国内相关政府机构和企业单元务需要引起重视,加强防备办法,做到以下几点:

1

不翻开可疑文件

不翻开未知来源的可疑的文件和邮件,避免社会工程学和垂钓进攻。

2

摆设收集平安态势感知、预警系统等网关平安产物

网关平安产物可操纵威胁谍报逃溯威胁行为轨迹,搀扶帮助用户停止威胁行为阐发、定位威胁源和目标,逃溯进攻的手段和途径,从泉源处理收集威胁,更大范畴内发现被进攻的节点,搀扶帮助企业更快响应和处置。

3

安拆有效的杀毒软件,拦截查杀歹意文档和木马病毒

杀毒软件可拦截歹意文档和木马病毒,假设用户不小心下载了歹意文件,杀毒软件可拦截查杀,阻遏病毒运行,庇护用户的末端平安。

图:瑞星ESM防病毒末端平安防护系统查杀响应病毒

4

及时安拆系统补钉和重要软件的补钉

许多歹意软件经常利用已知的系统破绽、软件破绽来停止传布,及时安拆补钉将有效减小破绽进攻带来的影响。