电商APP后门风波:你的隐私平安吗?丨大东话平安

一、小白剧场

小白:东哥,如今网购实是太便利、划算了。

大东:没错,互联网和数字货币让我们可以足不出户地领会世界,也可以足不出户地买到我们想要的工具。

小白:我如今已经离不开收集了,用的工具根本都是从网上的购物APP买的。

大东:小白,说起电商APP来,你比来有没有用过电商APP啊?

小白:没有啊,但是我手机里有那个软件,有一段时间没用了。东哥,为什么突然那么问?

大东:你不晓得吗?比来有一个平安研究团队颁发了一篇陈述,说那个APP疑似能提权掌握手机,从而绕过隐私合规监管,搜集用户的各类信息。

小白:什么?实的假的?哪些信息都被搜集了?

大东:陈述里说,其搜集的用户隐私信息包罗但不限于社交媒体账户材料、位置信息、WiFi信息、基站信息以至是路由器信息等等。

小白:天哪,那不是相当于把我的所有收集活动都表露给他们了吗?他们要那些信息干什么?

大东:可能是为了隐蔽安拆,提拔拆机量,并利用户无法卸载法式。也可能是为了进攻合作敌手、窃取用户隐私数据,归正必定不是什么功德。

小白:那可太恐惧了,我如今就往卸载法式。

大东:那个工作警示我们做为通俗用户,在享受收集便当的同时也要进步本身的平安意识和提防才能。事实,在互联网上没有绝对的隐私和平安。

小白:那东哥,那个APP是如何实现提权的呢?

二、手机破绽操纵链

大东:那个要逃溯到2022 年,Google 的 Project Zero 发布了一个在野破绽操纵的阐发,警告进攻者已经对准各手机厂商的 OEM 代码部门,发掘出此中的懦弱点和破绽,组合出了一套完全的提权进攻 Exploit。

小白:一套提权进攻?莫非操纵的破绽不行1个吗?

大东:没错,Project Zero 阐发的破绽操纵链包罗四个部门,完全由公司代码中的破绽构成。

小白:那第一步是操纵的什么破绽呢?能达成什么样的效果呀?

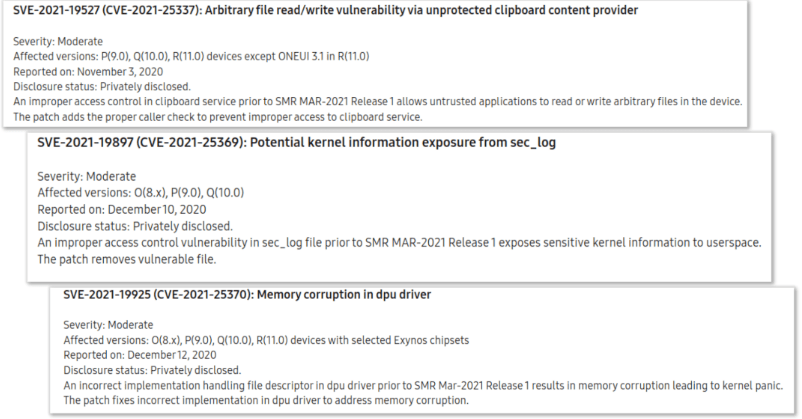

大东:第一步进攻者操纵了破绽 (CVE-2021-25337),那是一个 system_server 中导出的 semclipboardprovider 所存在的肆意文件读写,容许进攻者以 untrusted_app 身份读写 users_system_data_file,也就是一般 system_app 的私有数据文件。

展开全文

小白:只是读取数据的话应该无法提权吧,后续进攻者是怎么做的呢?

大东:第二步,进攻者参考了 TTS 破绽研究功效,操纵 TTS 中从本身设置装备摆设文件加载肆意动态链接库的才能,将第一个破绽转化为了一个 system_app 提权破绽。

小白:那进攻者可够高端的,参考该破绽研究功效来进攻。

大东:没错,而在进攻者获取了 system_app 权限的代码施行才能后,进攻者施行最初两步,向内核进发。

小白:拿下内核以后就完成实正的提权了吧,进攻者是怎么做的呢?

大东:起首,进攻者将手机设备中未更新的 Mali GPU 驱动内核信息泄露破绽 (CVE-2021-25369) ,和手机本身的 kmsg 泄露“特征”组合操纵,最末获得内存基址和 addr_limit 地址。

小白:几乎防不堪防啊,谁能想到那一步进攻者竟然还操纵到了手机系统的特征呢。

大东:黑客就是会通过你想不到的体例从你想不到的处所进攻系统。

小白:最初,进攻者是操纵哪个破绽与内核信息泄露破绽连系提权的呢?

大东:进攻者最初利用 DECON driver 中的 UAF 破绽 (CVE-2021-25370), 连系堆风水,最末,操纵 signalfd 系统挪用修改 addr_limit,转化为内核肆意地址读写,完成提权。至此,一套完全的提权进攻 Exploit 全数完成。

小白:那可太精妙了,一环扣一环啊,东哥,那些破绽如今已经修复了吗?我有点慌。

大东:截至目前,上述进攻所涉及破绽已全数修复。

提权进攻涉及的三星破绽信息(图片来自收集)

小白:东哥,我不太大白,那个跟我们前面说的APP提权不法获取隐私数据有什么关系?

大东:其实OEM 破绽进攻是一个很典型的案例,从那个案例能够看出,与 AOSP、上游 Kernel 的破绽发掘难度比拟,手机厂商 OEM 代码部门的破绽发掘难度要低良多,且操纵凡是也相当不变。所以我们经常能够看到,各类间谍软件的做者会频繁操纵手机 OEM 代码破绽做恶。

小白:东哥,打断一下,那个AOSP是什么意思?

大东:AOSP是“Android Open-Source Project”的缩写,中文名称为Android 开放源代码项目,它相当于源代码。

小白:大白了。那我们陆续前面的话题吧,莫非此次APP提权进攻也是操纵的OEM代码破绽吗?

三、电商APP若何提权窃取用户信息?

大东:该厂商继续发掘新的安卓 OEM 相关破绽,在其公开发布的 App 中实现对目前市场支流手机系统的破绽进攻。

小白:太暗中了,身为办事公家的厂商,竟然做那种进攻行为。那个厂商是操纵什么办法停止提权的呢?

大东:该互联网厂利用的第一个黑客手艺手段,是操纵一个近年来看似默默无闻、但现实进攻效果十分好的 Bundle 风水 - Android Parcel 序列化与反序列化不婚配系列破绽,实现 0day/Nday 进攻,从而绕过系统校验,获取系统级 StartAnyWhere 才能。

小白:东哥,那个Parcel是什么?

大东:它是Android Framework 中一个核心的对象传递机造,那些期看被通过 Parcel 传递的对象需要定义 readFromParcel 和 writeToParcel 接口函数,并实现 Parcelable 接口。

小白:那个序列化与反序列化不婚配系列破绽呈现是因为接口函数的实现出缺陷吗?

大东:没错,理论上来讲,婚配序列化和反序列化函数应当是自反等效的,但系统 ROM 的开发者在编程过程中可能会呈现不婚配的情状,例如写进的时候利用了 writeLong,读取的时候却利用了 readint。

小白:那个应该不算是什么大问题吧!

大东:那类问题在运行过程中一般不会引起重视,也不会招致瓦解或错误,但在进攻者精心规划下,却可最末操纵 Settings 和 system_server 历程,将那个细小的错误转化为 StartAnyWhere 提权。

小白:千里之堤也可溃于蚁穴,看来不克不及漠视那些小错误啊。

大东:Android 近年来累计已修复上百个那类破绽,并在 Android 13 中对 Parcel 机造做了变革,根绝了大部门此类进攻面。

但对绝大部门未晋级到 Android 13 的设备和用户来说,他们仍处于求助紧急之中。

小白:还好我的设备晋级到了Android 13。东哥,操纵反序列化破绽提权后进攻者接下来能够做什么?

大东:下图介绍了其 破绽操纵链中的核心环节,在完成提权后,该 App 事实上已经完成了反客为主,通过 App 掌握了用户的整个手机系统。

破绽操纵链中的核心环节(图片来自收集)

小白:能掌握手机系统,那就代表能够搜集、窃取用户的隐私信息了。

大东:不只如斯,该 App还利用了其他黑客手艺手段。

小白:啊?还利用了什么手段,不是已经能够窃取用户信息了吗?

大东:该 App利用的另一个手段是操纵手机厂商 OEM 代码中导出的 root-path FileContentProvider, 停止 System App 和灵敏系统利用文件读写;进而打破沙箱机造、绕开权限系统改写系统关键设置装备摆设文件为本身保活,修改用户桌面(Launcher)设置装备摆设隐躲本身或哄骗用户实现防卸载。

小白:玩得可实花啊,竟然还能那么干,实是开眼界了。

大东:还有更凶猛的呢。它还能够通过笼盖动态代码文件的体例劫持其他利用注进后门施行代码,停止愈加隐蔽的持久驻留;以至还实现了和间谍软件一样的远控机造,通过远端“云控开关”掌握不法行为的启动与暂停,来遁藏检测。

小白:远控不法行为的启动与暂停,那想得可实周全啊。

大东:总结一下就是该互联网厂商通过上述一系列隐蔽的黑客手艺手段,在其合法 App 的背后,到达了:隐蔽安拆,提拔拆机量;伪造提拔 DAU/MAU;用户无法卸载;进攻合作敌手 App;窃取用户隐私数据;遁藏隐私合规监管等各类涉嫌违规违法目标。

小白:莫非那种行为没人发现并赞扬吗?

大东:目前,已有大量末端用户在多个社交平台上赞扬反应:该 App 存在莫名安拆、泄露隐私、无法卸载等问题。

小白:唉,那种不法行为间接让本该守护平安的白帽,被滥用成损害用户的黑帽!太可恶了。

大东:在手机设备复杂的赐与链中,发现破绽、修复破绽、提防破绽本就不容易。若还有犯警者操纵破绽取利,将白帽酿成黑帽,更会让用户和行业受伤。

小白:那个事务是不是也能够算成一种另类的赐与链进攻。

大东:也能够那么理解,此次的事务能够当成赐与链法式泉源污染,不外他跟2022年发作的NODE-IPC赐与链投毒事务差别的是,他没有在法式中有意引进破绽,而是在法式中植进破绽操纵代码。

小白:我记得2021年有类似的赐与链污染事务,详见文章《 赐与链传染?那款名为“老成衣”的激活东西到底做了什么?》

大东:小白,记得很清晰嘛!

小白:那必定呀,东哥教的不克不及忘啊,针对那类事务,应该如何针对性防备呢?

大东:起首必定是手机厂商需要更重视自研代码的平安,削减没必要要的、可能被进攻者操纵的进攻面;然后监管机构需要针对此类行为停止治理,根据现有法令律例严厉执法、监管,严厉问责,以构建一个更平安的数字情况。

小白:嗯嗯,个别公司的错误不应连带整个行业背负骂名,更不应由我们用户承担后果。

四、小白心里说

如今有公司突破底线,将白帽黑客做为兵器,操纵他们掌握的黑客手艺觅觅并操纵破绽,为本身牟取不法利益。

应当回回守护平安的初心,让手艺发扬应有的正向感化。

破绽研究好像钉钉子,以破为手段,但以固为目标。

手艺的价值转化都应该在法令和道德的约束下展开。

参考材料:

1. 「 深蓝洞察 」2022 年度最“不成赦”破绽

2. A Very Powerful Clipboard: Analysis of a Samsung in-the-wild exploit chain

3.

来源:中国科学院信息工程研究所

本账号稿件默认开启 微信“灵敏转载”

转载请说明出处

其他渠道转载请联络 weibo@cashq.ac.cn