【进修指南】红帽Linux平安:SSH暴力破解

媒介

SSH是目前较可靠、专为长途登录会话和其他收集办事供给平安性的协议,次要用于给长途登录会话数据停止加密,包管数据传输的平安。

SSH口令长度太短或者复杂度不敷,如仅包罗数字或仅包罗字母等,都随便被进攻者破解。一旦被进攻者获取,可用来间接登录系统,掌握办事器所有权限。

大大都用户利用默认设置的 SSH 毗连来毗连到长途办事器。但是,不平安的默认设置装备摆设也会带来各类平安风险。具有开放 SSH 拜候权限的办事器的 root 帐户可能存在风险。出格是假设你利用的是公共 IP 地址,则破解 root 密码要随便得多。因而,有需要领会 SSH 平安性。

加固SSH

面临大规模的ssh爆破进攻,加固ssh是无法制止的,常用的加固办法有:

改换ssh默认端口

制止root账号长途登岸

制止利用空白密码的用户拜候

限造密码测验考试次数

利用密钥对验证登录

1-1:改换SSH默认端口

编纂ssh的设置装备摆设文件,添加了一个ssh办事监听端口

vim /etc/ssh/sshd_config

17 Port 22

18 Port 62367

## 在第十七行后添加一行 PORT 指定你想要毗连的端口 ## 原有的22暂时不要删除

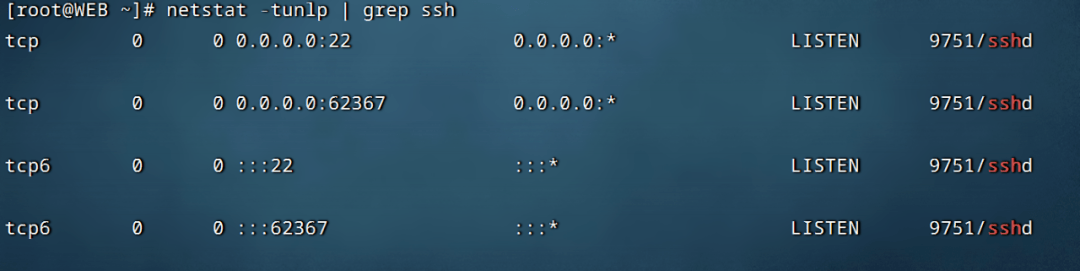

重启ssh办事,查看能否能一般监听62367端口

systemctl restart sshd

netstat -tunlp | grep ssh

## systemctl 治理办事

## netstat 查看系统监听端口

如图,sshd办事已监听62367端口,经测试,通过62367端口能一般长途毗连

## 从头编纂ssh设置装备摆设文件

vim /etc/ssh/sshd_config

18 Port 62367

## 删除第17行文本

## 然后再次重启办事

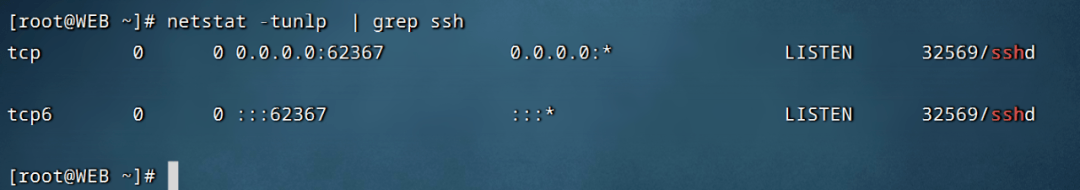

systemctl restart sshd

netstat -tunlp | grep ssh

## ssh办事监听端口已更改为只监听62367端口

展开全文

如图,sshd办事仅监听62367端口

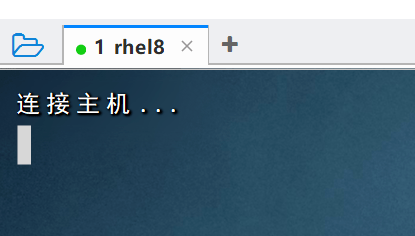

1-2:制止root账号长途登录

起首,禁用 root 用户的 SSH 拜候并创建一个具有 root 权限的新用户。

封闭 root 用户的办事器拜候是一种防备战略,能够避免进攻者实现进侵系统的目标。例如,你能够创建一个名为 exampleroot 的用户

useradd exampleroot

passwd exampleroot

## useradd 创建一个新用户。

## passwd 号令用于为新用户分配密码。为平安性所考虑,我们需要设置一个较为复杂的密码。

并为

exampleroot设置sudo提权,以便掌握系统

echo "exampleroot ALL=(root) ALL" /etc/sudoers.d/exmapleroot

## 此项能够设置装备摆设exampleroot用户的sudo提权

编纂ssh设置装备摆设文件,修改制止root用户长途登录,重启办事验证

vim /etc/ssh/sshd_config

47 PermitRootLogin no

## 将yes更改为no

systemctl restart sshd

## 重启办事

如图root登录失败

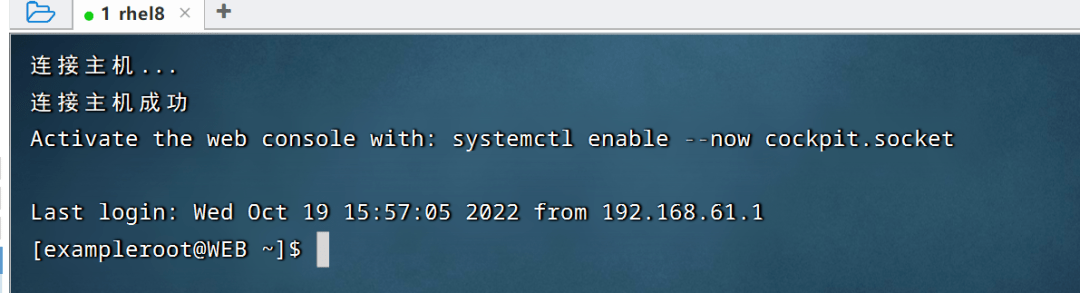

而exampleroot能够长途登录

1-3:制止利用空白密码的用户拜候

在你的系统上可能有你不小心创建的没有密码的用户。要避免此类用户拜候办事器,你能够将 sshd_config 文件中的 PermitEmptyPasswords 行值设置为 no。

编纂ssh设置装备摆设文件,修改制止空密码用户登录,重启办事验证

vim /etc/ssh/sshd_config

73 PermitEmptyPasswords no

## 更改为no

systemctl restart sshd

## 重启办事生效

1-4:限造密码测验考试次数

默认情状下,你能够根据需要测验考试屡次输进密码来拜候办事器。但是,进攻者能够操纵此破绽对办事器停止暴力破解。

通过指定容许的密码测验考试次数,你能够在测验考试必然次数后主动末行 SSH 毗连。为此,需要更改 sshd_config 文件中的 MaxAuthTries 值。

vim /etc/ssh/sshd_config

49 MaxAuthTries 3

## 取缔正文,设置为密码错误3次后则断开毗连

systemctl restart sshd

## 重启办事生效

1-5:限造密码测验考试次数

关于改换端口,无论是改换为什么端口,仍然被随便探测到并疯狂爆破,所以改换端口是一个治本不治标的办法。

而利用密钥对登录才是实正的杀手锏,事实通俗密码也答应以试出来,私钥试到下下辈子试到白云苍狗也纷歧定试得出来。

在当地施行以下指令生成利用 ed25519 算法生成的公私密钥对:

ssh-keygen -t ed25519 -C "your_email@example.com"

## 施行后需要四次回车,则会胜利生成

## ed25519算法,比拟 RSA 更平安,密钥反而还更短

## 密钥文件所在位置 ~/.ssh/id_ed25519

最初利用那个指令把公钥复造到需要拜候的办事器的~/.ssh/authorized_keys中

ssh-copy-id username@IP

## 当然,也能够手动把公钥复造到对应机器的 ~/.ssh/authorized_keys 里。

总结

除上述的五种办法外,还有一些比力常用的防备手法,好比:设置装备摆设防火墙相关规则停止封禁、设置装备摆设白名单IP拜候ssh办事、以及Fail2Ban等相关其他东西停止封禁;其他办法的利用身手我们下回再聊。