明朝万达 2023年收集平安月报(3月)

近日,明朝万达安元尝试室发布了2023年第三期《平安布告》。该份陈述收录了2023年3月最新的收集平安前沿新闻和最新破绽逃踪,此中重点内容包罗:

收集平安 前沿新闻

PyPi的Python包中识别出信息窃取法式和木马

PyPi中的名为colourfool的软件包是由 Kroll 收集威胁谍报团队识别出来的,该公司称该歹意软件为Colour-Blind。

该歹意软件除了施行防备,躲避查抄以确定它能否在沙箱中施行外,还通过 Visual Basic 脚本成立耐久性并利用 transfer.sh 停止数据泄露。

SysUpdate 歹意软件再呈现 Linux 版本

被称为Lucky Mouse的黑客开发了一个名为 SysUpdate 的歹意软件东西包的 Linux 版本,扩展了其针对掌握操做系统的设备的才能。

收集平安公司 Trend Micro表达,它在 2022 年 6 月看察到了等效的 Windows 变体,即在号令与掌握 (C2) 根底设备成立近一个月后。

黑客操纵容器化情况窃取专有数据和软件

一项名为SCARLETEEL 的复杂进攻活动针对容器化情况,以窃取专有数据和软件。

最后的传染前言依靠于在亚马逊收集办事 (AWS) 上托管的自我治理的 Kubernetes 集群中,操纵易受进攻的面向公家的办事,在获得胜利的安身点后,XMRig 加密矿工被启动,并利用 bash 脚本获取凭证,那些凭证可用于进一步深进 AWS 云根底设备并泄露灵敏数据。

美国收集平安局对皇家讹诈软件的致命才能发出警告

美国收集平安和根底设备平安局 (CISA) 发布了一份关于Royal 讹诈软件的新通知布告,该讹诈软件于往年呈现在收集威胁范畴。

CISA表达:“在获得对受害者收集的拜候权限后,皇家行为者会禁用防病毒软件并泄露大量数据,然后最末摆设讹诈软件并对系统停止加密。

专家发现美国政府抉择的抗量子加密算法存在缺陷

一组研究人员透露了所谓的CRYSTALS-Kyber特定实现中的破绽,CRYSTALS-Kyber 是美国政府往年抉择的抗量子加密算法之一。

KTH 皇家理工学院的 Elena Dubrova、Kalle Ngo 和 Joel Gärtner在一篇论文中表达,该破绽操纵涉及“对 ARM Cortex-M4 CPU 中 CRYSTALS-Kyber 的五阶掩码实现的侧通道进攻。”

歹意软件HiatusRAT 以贸易级路由器为目标停止监视

至少从 2022 年 7 月起头,一种前所未见的复杂歹意软件以企业级路由器为目标,奥秘监视拉丁美洲、欧洲和北美的受害者。

展开全文

那个难以捉摸的活动被 Lumen Black Lotus Labs 称为Hiatus,一旦目标系统被传染,HiatusRAT 容许进攻者与系统停止长途交互,并操纵预构建的功用使进攻者可以监控与电子邮件和文件传输通信相关的端口上的路由器流量。

通明部落黑客通过木马化动静利用法式分发 CapraRAT

收集平安公司 Trellix 上个月底透露,韩国和美国的电子商务行业正处于正在停止的GuLoader歹意软件活动的领受端。

歹意垃圾邮件活动以从带有歹意软件的 Microsoft Word 文档过渡到用于加载歹意软件的 NSIS 可施行文件而著称。目标国度包罗德国、沙特阿拉伯和日本。

利用 Facebook 告白的新威胁-对准关键根底设备公司

自 2022 年 11 月以来,收集平安研究人员发现了一种名为SYS01stealer的新型信息窃取法式,其目标是关键的政府根底设备员工、造造公司和其他部分。

该活动背后的进攻者通过利用谷歌告白和虚假的 Facebook 小我材料来对准 Facebook 贸易账户,那些账户鼓吹游戏、成人内容和破解软件等内容,以诱惑受害者下载歹意文件。

黑客操纵长途桌面软件缺陷摆设 PlugX 歹意软件

长途桌面法式(如 Sunlogin 和 AweSun)中的平安破绽正被进攻者用来摆设 PlugX 歹意软件。

AhnLab 平安告急响应中心 (ASEC) 在一项新的阐发中表达,那标记着陆续滥用那些破绽在受传染的系统上供给各类有效载荷。

Xenomorph Android 银行木马以更强大的新变种回回

ThreatFabric 的最新发现显示了一种名为 Xenomorph 的 Android 银行木马的新变种已经在野外浮出水面。

此次动作的幕后威胁者Hadoken Security Group将其定名为“Xenomorph 3rd generation”,更新版本具有新功用,能够无缝地停止金融欺诈。

国际执法部分取缔臭名远扬的 NetWire 跨平台 RAT

一项协调一致的国际执法动作已经摧毁了与名为NetWire 的跨平台长途拜候木马 (RAT) 相联系关系的在线根底设备。

在查封销售网站 ) 是该域名的所有者。

新版 Prometei 僵尸收集传染全球 10,000 多个系统

自 2022 年 11 月以来,名为Prometei的僵尸收集歹意软件的更新版本已传染全球 10,000 多个系统,那些传染在天文上是没有目标的,并且是随机的,据报导,大大都受害者在巴西、印度尼西亚和土耳其。

Prometei 于 2016 年初次被发现,是一种模块化僵尸收集,具有大量组件和多种扩散办法,此中一些还包罗操纵ProxyLogon Microsoft Exchange Server 破绽。

YoroTrooper 从政府和能源组织窃取凭证和信息

做为至少从 2022 年 6 月以来不断活泼的收集间谍活动的一部门,一个名为YoroTrooper的先前未被笔录的进攻者不断以欧洲的政府、能源和国际组织为目标。

思科 Talos 研究人员 Asheer Malhotra 和 Vitor Ventura在周二的阐发中表达:“从胜利进侵中窃取的信息包罗来自多个利用法式的凭证、阅读器汗青笔录和 cookie、系统信息和屏幕截图”。

Tick APT 针对东亚数据丧失防护公司的高价值客户

一个名为 Tick 的收集间谍活动参与者被高度相信地回因于东亚一家为政府和军事实体办事的数据丧失防护 (DLP) 公司的妥协。

ESET 研究员 Facundo 表达:“进攻者毁坏了 DLP 公司的内部更新办事器,以在软件开发商的收集内传布歹意软件,并对公司利用的合法东西的安拆法式停止木马化处置,最末招致在公司客户的计算机上施行歹意软件。”

微软针对 80 个新平安破绽推出补钉——此中两个遭到主动进攻

微软 2023 年 3 月的补钉礼拜二更新正在推出,修复了一组80 个平安破绽,此中两个已在野外被积极操纵。80 个错误中有 8 个被评为严峻,71 个被评为重要,1 个严峻水平被评为中等。除了比来几周那家科技巨头在其基于 Chromium 的 Edge 阅读器中修复的29 个缺陷之外,还停止了那些更新。

遭到主动进攻的两个破绽包罗 Microsoft Outlook 权限提拔破绽(CVE-2023-23397,CVSS 评分:9.8)和 Windows SmartScreen 平安功用绕过破绽(CVE-2023-24880,CVSS 评分:5.1)。

多个黑客组织操纵存在 3 年之久的破绽进侵美国联邦机构

近日,多个进攻者,包罗一个民族国度组织,操纵 Progress Telerik 中存在三年的严峻平安破绽闯进美国一个未定名的联邦实体。

“操纵此破绽容许歹意行为者在联邦文职行政部分 (FCEB) 机构的 Microsoft Internet 信息办事 (IIS) Web 办事器上胜利施行长途代码,”那些机构表达。

谷歌发现三星 Exynos 芯片中的 18 个严峻平安破绽

谷歌提醒人们重视三星 Exynos 芯片中的一系列严峻平安破绽,此中一些破绽能够被长途操纵,在不需要任何用户交互的情状下完全毁坏手机。

那 18 个零日破绽影响范畴普遍的 Android 智妙手机,包罗三星、Vivo、谷歌、利用 Exynos W920 芯片组的可穿戴设备以及装备 Exynos Auto T5123 芯片组的车辆。

新的“坏魔法”收集威胁侵扰了战争中乌克兰的关键部分

在俄罗斯和乌克兰之间继续不竭的战争中,位于顿涅茨克、卢甜斯克和克里米亚的政府、农业和运输组织遭到进攻,那是一项积极动作的一部门,该动作舍弃了一个以前看不见的、名为 CommonMagic 的模块化框架。

“卡巴斯基在一份新陈述中说:“固然最后的妥协路子尚不清晰,但下一阶段的细节表示会利用鱼叉式收集垂钓或类似办法。”

新的 MacStealer macOS歹意软件窃取iCloud钥匙串数据和密码

一种新的信息窃取歹意软件将目光投向了 Apple 的 macOS 操做系统,以从受传染的设备中窃取灵敏信息。

它被称为MacStealer,是利用 Telegram 做为号令和掌握 (C2) 平台来泄露数据的威胁的最新示例。它次要影响运行 macOS 版本 Catalina 以及之后运行在 M1 和 M2 CPU 上的设备。

收集平安最新破绽逃踪

微软3月多个平安破绽

破绽概述

2023年3月14日,微软发布了3月平安更新,本次更新修复了包罗2个0 day破绽在内的83个平安破绽(不包罗Microsoft Edge破绽),此中有9个破绽评级为“严峻”。

破绽详情

本次修复的破绽中,破绽类型包罗特权提拔破绽、长途代码施行破绽、信息泄露破绽、回绝办事破绽、平安功用绕过破绽和哄骗破绽等。

微软本次共修复了2个被积极操纵的0 day破绽(指破绽已被公开披露或被积极操纵但没有可用的官方修复法式),如下:

CVE-2023-23397:Microsoft Outlook 特权提拔破绽

该破绽是Microsoft Outlook for Windows中的特权提拔破绽, 其CVSSv3评分为9.8。能够通过发送特造的电子邮件来操纵该破绽,该电子邮件在Outlook 客户端检索和处置时主动触发,可能招致受害者毗连到威胁者掌握的外部 UNC 位置,从而招致受害者的 Net-NTLMv2 哈希泄露,威胁者能够将其转发给另一个办事,并以受害者的身份停止认证。该破绽目前暂未公开披露,但已发现被黑客组织STRONTIUM 操纵。

CVE-2023-24880:Windows SmartScreen 平安功用绕过破绽

能够通过造造歹意文件来遁藏 Web 标识表记标帜 (MOTW) 防备,从而招致平安功用(例如 Microsoft Office 中的受庇护视图)遭到损坏,那些功用依靠于 MOTW 标识表记标帜。该破绽目前已经公开披露,且已发现被Magniber 讹诈软件操纵,谷歌TAG表达该破绽为微软2022年12月修复的CVE-2022-44698(Windows SmartScreen 平安功用绕过破绽)的绕过。

本次平安更新中评级为严峻的9个破绽包罗:

CVE-2023-23415:互联网掌握动静协议 (ICMP) 长途代码施行破绽

该破绽的CVSSv3评分为9.8,能够向目标主机发送一个初级协议错误,在另一个ICMP数据包的报头中包罗一个碎片IP数据包。要触发易受进攻的代码途径,目标主机上的利用法式必需绑定到原始套接字。

CVE-2023-23397:Microsoft Outlook 特权提拔破绽

CVE-2023-23404:Windows 点对点隧道协议长途代码施行破绽

该破绽的CVSSv3评分为8.1,未经身份验证的威胁者能够向 RAS 办事器发送特造毗连恳求,那可能招致 RAS 办事器计算机上的长途代码施行。但操纵该破绽需要博得合作前提。

CVE-2023-23411:Windows Hyper-V 回绝办事破绽

该破绽的CVSSv3评分为6.5,胜利操纵该破绽可能招致Hyper-V guest影响 Hyper-V 主机的功用。

CVE-2023-23416:Windows 加密办事长途代码施行破绽

该破绽的CVSSv3评分为8.4,威胁者能够通过诱导颠末身份验证的用户在受影响的系统上导进歹意证书来操纵该破绽,可能招致肆意代码施行。

CVE-2023-23392:HTTP协议栈长途代码施行破绽

该破绽的CVSSv3评分为9.8,未经身份验证的威胁者能够通过将特造的数据包发送到目标办事器,操纵 ) 来处置数据包。

CVE-2023-21708:Remote Procedure Call Runtime长途代码施行破绽

该破绽的CVSSv3评分为9.8,未经身份验证的威胁者需要向 RPC 主机发送特造的 RPC 挪用来操纵该破绽,可能招致在办事器端以与 RPC 办事不异的权限施行长途代码。能够通过在企业外围防火墙上阻断TCP 135端口来削减针对该破绽的进攻。

CERT/CC:CVE-2023-1017 TPM2.0 模块库特权提拔破绽

该破绽为第三方驱动法式中的破绽,其CVSSv3评分为8.8,可能招致根分区中的越界写进。

CERT/CC:CVE-2023-1018 TPM2.0 模块库特权提拔破绽

该破绽为第三方驱动法式中的破绽,其CVSSv3评分为8.8。

平安定见

目前微软已发布相关平安更新,定见受影响的用户尽快修复。

(一) Windows Update主动更新

Microsoft Update默认启用,当系统检测到可用更新时,将会主动下载更新并鄙人一次启动时安拆。也可抉择通过以下步调手动停止更新:

1、点击“起头菜单”或按Windows灵敏键,点击进进“设置”

2、抉择“更新和平安”,进进“Windows更新”(Windows 8、Windows 8.1、Windows Server 2012以及Windows Server 2012 R2可通过掌握面板进进“Windows更新”,详细步调为“掌握面板”-“系统和平安”-“Windows更新”)

3、抉择“查抄更新”,期待系统主动查抄并下载可用更新。

4、更新完成后重启计算机,可通过进进“Windows更新”-“查看更新汗青笔录”查看能否胜利安拆了更新。关于没有胜利安拆的更新,能够点击该更新名称进进微软官方更新描述链接,点击最新的SSU名称并在新链接中点击“Microsoft 更新目次”,然后在新链接中抉择适用于目标系统的补钉停止下载并安拆。

(二) 手动安拆更新

Microsoft官方下载响应补钉停止更新。

2023年3月平安更新下载链接:

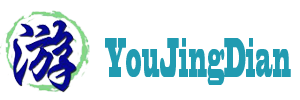

Apache Dubbo反序列化破绽(CVE-2023-23638)

破绽概述

破绽详情

Apache Linkis(Incubating)是一个开源的上层利用与底层引擎之间的计算中间件,供给了强大的毗连、复用、编排、扩展和处置才能。

Apache Dubbo 是一款易用、高性能的 WEB 和 RPC 框架,旨在为构建企业级微办事供给框架、通信以及办事治理才能。

3月9日监测到Apache官方发布平安通知布告,修复了Apache Dubbo中的一个反序列化破绽(CVE-2023-23638)。因为Apache Dubbo平安查抄存在缺陷,招致能够绕过反序列化平安查抄并施行反序列化进攻,胜利操纵该破绽可在目标系统上施行肆意代码。

影响范畴

Apache Dubbo 2.7.x 版本:= 2.7.21

Apache Dubbo 3.0.x 版本:= 3.0.13

Apache Dubbo 3.1.x 版本:= 3.1.5

平安定见

目前该破绽已经修复,受影响用户可晋级到以下版本:

Apache Dubbo 版本:= 2.7.22

Apache Dubbo 版本:= 3.0.14

Apache Dubbo 版本:= 3.1.6

下载链接:

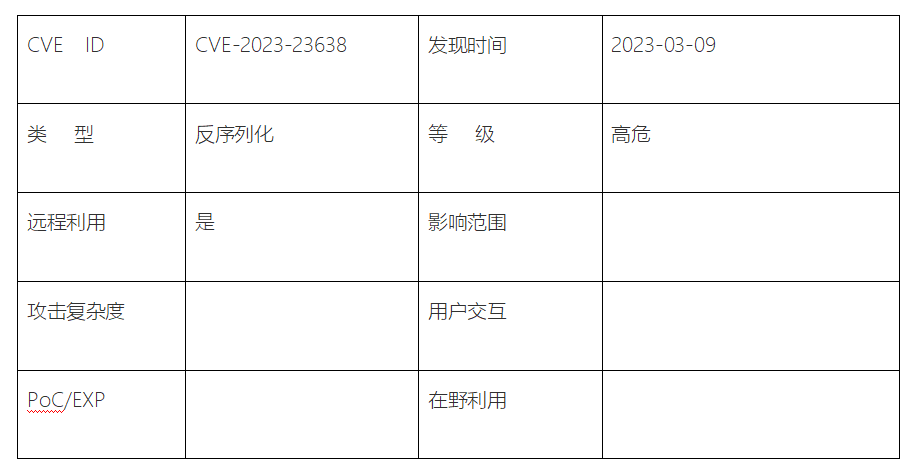

Microsoft Word长途代码施行破绽(CVE-2023-21716)

破绽概述

破绽详情

近日监测到Microsoft Word长途代码施行破绽(CVE-2023-21716)的PoC在互联网上公开,该破绽已在微软2023年2月补钉中修复,其CVSSv3评分为9.8。

Microsoft Word 中的 RTF 解析器在处置包罗过多字体 (*\f###*) 的字体表 (*\fonttbl *)时存在堆损坏破绽,未经身份验证的威胁者能够发送包罗 RTF Payload的歹意电子邮件(或其它体例),以翻开歹意 RTF 文档的受害者的权限施行肆意代码。

重视,预览窗格是该破绽的进攻前言之一,即用户没必要翻开歹意 RTF 文档,只需在预览窗格中加载文件即可触发施行。

影响范畴

Microsoft Office 2019 for 32-bit editions

Microsoft Office 2019 for 64-bit editions

Microsoft Word 2013 Service Pack 1 (64-bit editions)

Microsoft Word 2013 RT Service Pack 1

Microsoft Word 2013 Service Pack 1 (32-bit editions)

Microsoft SharePoint Foundation 2013 Service Pack 1

Microsoft Office Web Apps Server 2013 Service Pack 1

Microsoft Word 2016 (32-bit edition)

Microsoft Word 2016 (64-bit edition)

Microsoft SharePoint Server 2019

Microsoft SharePoint Enterprise Server 2013 Service Pack 1

Microsoft SharePoint Enterprise Server 2016

Microsoft 365 Apps for Enterprise for 64-bit Systems

Microsoft Office 2019 for Mac

Microsoft Office Online Server

SharePoint Server Subscription Edition Language Pack

Microsoft 365 Apps for Enterprise for 32-bit Systems

Microsoft Office LTSC 2021 for 64-bit editions

Microsoft SharePoint Server Subscription Edition

Microsoft Office LTSC 2021 for 32-bit editions

Microsoft Office LTSC for Mac 2021

平安定见

目前该破绽已在微软2023年2月补钉中修复,受影响用户可尽快安拆更新。

下载链接:

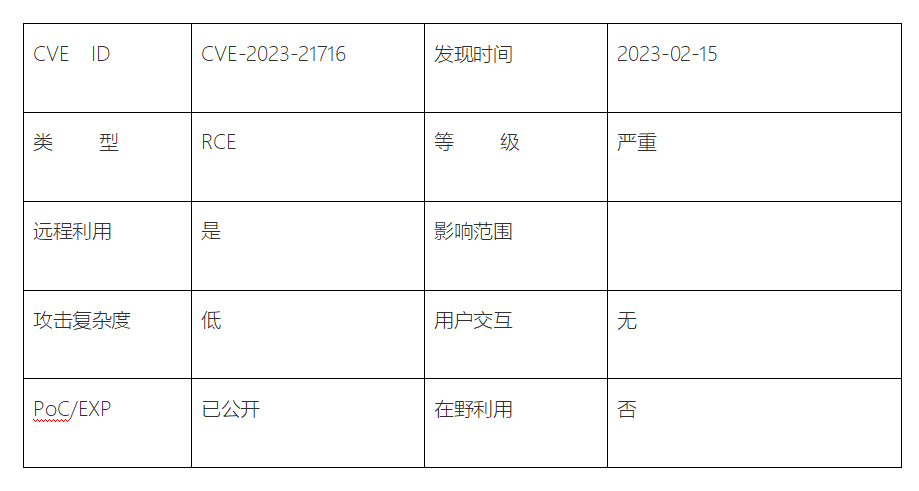

Google Pixel信息泄露破绽(CVE-2023-21036)

破绽概述

破绽详情

近日,监测到Google Android开源项目发布平安通知布告,修复了Google Pixel中被称为“Acropalypse”的破绽(CVE-2023-21036)。因为Google Pixel 手机的内置屏幕截图编纂东西 Markup中存在破绽,招致可能恢复过往5年的裁剪或屏幕截图的原始、未经编纂的图像数据, 该破绽可能会泄露图像创建者在与别人共享媒体或在线发布媒体之前利用 Pixel 的标识表记标帜东西编纂的灵敏信息。那适用于在不压缩用户上传媒体的平台上发布,因而灵敏数据(假设存在)将连结完全。

影响范畴

Pixel 型号:=运行 Android 9 Pie

注:Google 已经发布了2023 年 3 月的 Pixel 4a、5a、7 和 7 Pro 平安更新。此外,该破绽还会影响利用第三方Android 发行版的非 Pixel 智妙手机(那些发行版利用Markup东西停止屏幕截图/图像编纂)

平安定见

Google Android开源项目已经在2023年3月平安更新中修复了该破绽,受影响用户可晋级到最新版本。

下载链接: